Camarades dans le crime : Explorer l'écosystème russophone des crypto-monnaies illicites

Exploration de l'écosystème cryptographique illicite russophone

Principaux enseignements

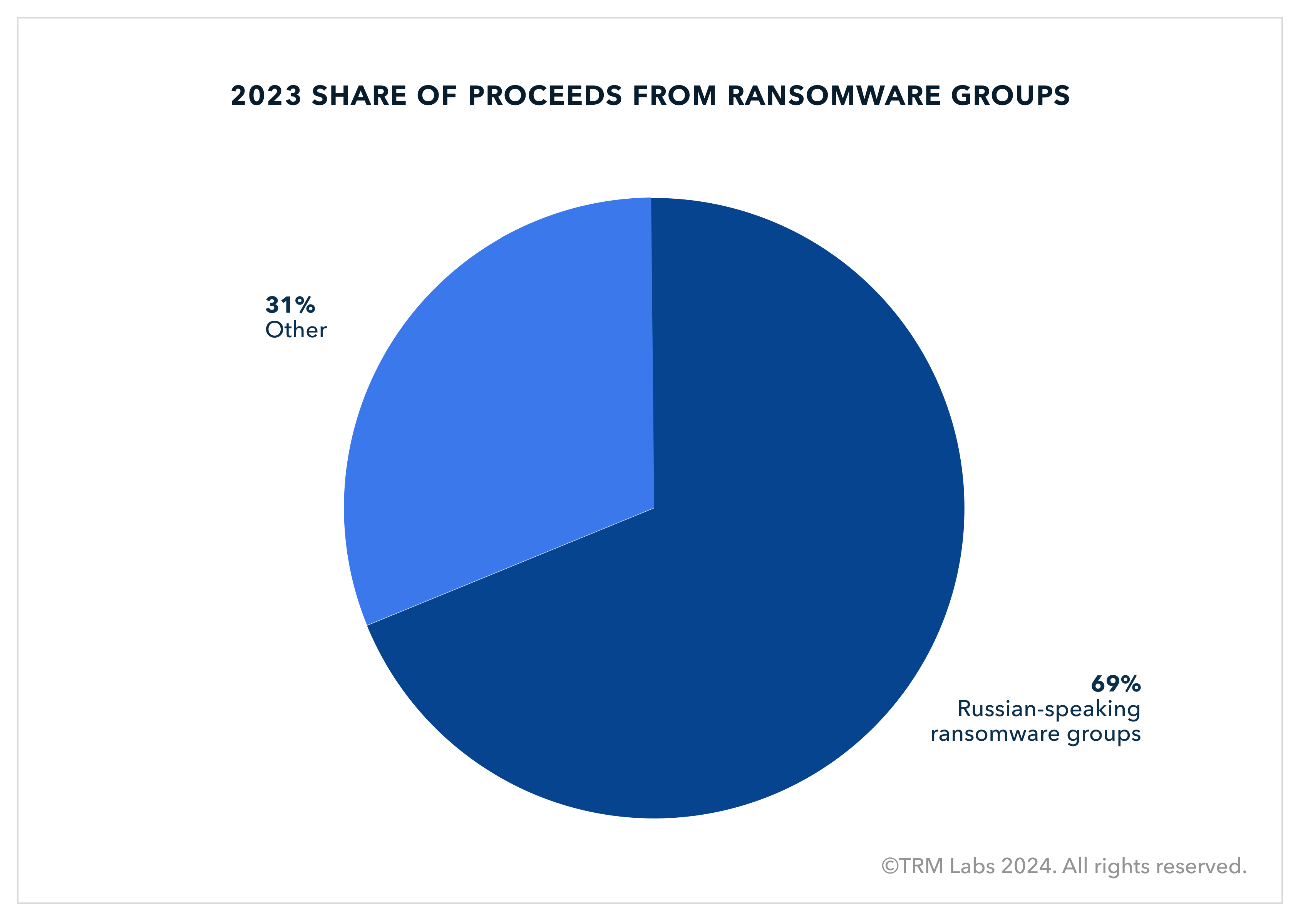

- Les acteurs russophones dominent Rançonlogiciel: en 2023, ils représentaient au moins 69 % des recettes mondiales Rançonlogiciel , avec des groupes tels que Lockbit et BlackCat/ALPHV à la tête des attaques.

- Les marchés du darknet (DNM) en langue russe monopolisent le commerce des drogues cryptées : ces DNM représentaient 95 % des ventes mondiales de drogues cryptées en 2023, des places de marché telles que Kraken Market éclipsant leurs homologues occidentales.

- Les activités sanctionnées sont très concentrées : la bourse russe Garantex, sanctionnée par l'OFAC, a facilité 82 % du volume mondial de cryptomonnaies lié à des entités sanctionnées en 2023.

- La cryptomonnaie est utilisée dans les achats militaires : depuis 2021, plus de 85 millions de dollars américains en cryptomonnaie ont été utilisés par des entités russes et chinoises pour acquérir du matériel militaire et des composants à double usage liés à la guerre en Ukraine.

- blockchain intelligence de TRM blockchain intelligence la disruption : des outils tels que TRM Forensics permettent d'identifier l'infrastructure des acteurs malveillants, soutenant ainsi les efforts internationaux visant à démanteler les grands groupes criminels, notamment Hydra et Lockbit.

{{premium-content_chapter-divider}}

La montée en puissance des cybercriminels russophones

Rançonlogiciel aux opérateurs de marchés illicites, les acteurs malveillants russophones sont devenus une force omniprésente dans la cybercriminalité internationale.

En raison de la nature en ligne des transactions cryptographiques et de l'utilisation généralisée d'outils de confidentialité, il est souvent difficile de confirmer si ces acteurs sont effectivement basés en Russie ou s'ils ont des liens avec le gouvernement. Cependant, quel que soit leur emplacement, les recherches de TRM montrent que ces groupes et individus, unis par leur utilisation de la langue russe, jouent un rôle prépondérant dans la plupart des types de cybercriminalité cryptographique.

Les cybercriminels russophones issus de toute l'ancienne Union soviétique sont régulièrement à l'origine de la plupart des types de cybercrimes liés aux cryptomonnaies, qu'il Rançonlogiciel d'échanges illicites de cryptomonnaies ou Rançonlogiciel marchés du darknet.

- Rançonlogiciel: Rançonlogiciel russophones Rançonlogiciel ont représenté au moins 69 % de l'ensemble des recettes cryptographiques provenant de Rançonlogiciel 2023, dépassantles 500millions de dollars américains.

- Marchés du darknet : les marchés du darknet en langue russe représentaient 95 % de toutes les ventes de drogues illicites libellées en cryptomonnaie sur le dark web en2023.

- Sanctions : les flux entrants vers une seule plateforme d'échange de cryptomonnaies basée en Russie, Garantex, représentaient 82 % des volumes de cryptomonnaies appartenant à toutes les entités sanctionnées à l'échelle internationale.

Il existe certaines exceptions à la prédominance des crimes cryptographiques russophones : la Corée du Nord reste la superpuissance mondiale du piratage informatique, responsable du vol de près d'un milliard de dollars en cryptomonnaie en 2023, tandis que les criminels basés en Asie semblent dominer le domaine des escroqueries et des fraudes à l'investissement. Cependant, les acteurs malveillants russophones se distinguent par l'ampleur de leurs activités malveillantes.

Certains acteurs malveillants russophones ont des liens avec le Kremlin et utilisent activement les cryptomonnaies pour se procurer du matériel étranger destiné à l'effort de guerre russe. Au cours des trois dernières années, plus de 85 millions de dollars américains ont été envoyés vers des portefeuilles utilisés par des entités russes et chinoises impliquées dans ce type d'achats et de commerce transfrontalier.

Ce rapport rassemble les données blockchain collectées et analysées par TRM Labs afin de documenter le large éventail de crimes cryptographiques commis par des acteurs malveillants russophones.

{{premium-content_chapter-divider}}

Les groupes russophones dominent le monde du Rançonlogiciel

Rançonlogiciel est un type de logiciel malveillant qui chiffre les fichiers ou les données d'une victime, les rendant ainsi inaccessibles. L'attaquant exige ensuite une rançon, généralement en cryptomonnaie, en échange de la clé de déchiffrement. Rançonlogiciel devenu une menace importante pour les particuliers, les entreprises et même les gouvernements, avec des attaques très médiatisées contre des établissements de santé et des infrastructures critiques.

Rançonlogiciel russophones ont représenté au moins 69 % de l'ensemble Rançonlogiciel en 2023, qui ont dépassé les 500 millions de dollars américains. LockBit et ALPHV/Black Cat, les deux plus grands opérateurs en 2023, tous deux russophones, ont enregistré ensemble des recettes d'au moins 320 millions de dollars américains provenant de leurs attaques.

Rançonlogiciel vendent parfois leurs logiciels malveillants propriétaires à des affiliés ou à d'autres acteurs malveillants dans le cadre d'un modèle commercial cybercriminel appeléRançonlogiciel a service » ou RaaS. Cela peut impliquer un accord de licence, un service d'abonnement, des frais fixes ou un partage des bénéfices, ce qui permet une distribution rapide et une augmentation de la fréquence des attaques.

LockBit était l'un des Rançonlogiciel les plus prolifiques au monde jusqu'à ce qu'il soit démantelé en 2024 à la suite d'une opération internationale des forces de l'ordre. Le groupe, dont l'avenir reste incertain même s'il a survécu au démantèlement, fonctionnait selon un modèle RaaS (Ransomware as a Service) pour mener des milliers d'attaques et extorquer aux victimes d'importantes rançons en cryptomonnaie.

Parmi les victimes de LockBit en 2023 figuraient Boeing et l'opérateur postal britannique Royal Mail. LockBit a publié 43 gigaoctets de données piratées en ligne après que Boeing aurait refusé de payer une rançon de 200 millions de dollars américains. Royal Mail n'a pas non plus payé la rançon de 80 millions de dollars américains demandée pour les 44 gigaoctets de données volées par LockBit.

BlackCat/ALPHV, également un groupe RaaS, utilise une Rançonlogiciel sophistiquée Rançonlogiciel écrite dans le langage de programmation Rust, ce qui renforce son efficacité et la rend plus difficile à analyser. Son importance réside dans son utilisation de tactiques avancées de double et triple extorsion , qui ont un impact sur des secteurs très en vue tels que les soins de santé et les infrastructures critiques.

En 2023, les attaques BlackCat/ALPHV ont visé MGM Resorts et Henry Schein, un distributeur de fournitures dentaires et médicales classé au Fortune 500 qui fournit également des logiciels et des solutions de gestion de cabinet pour le secteur de la santé.

{{premium-content_chapter-divider}}

Les marchés du darknet en langue russe monopolisent les ventes de drogues libellées en cryptomonnaie

Les marchés du darknet en langue russe (DNM) représentent 95 % de toutes les ventes de drogues sur le dark web libellées en cryptomonnaie à l'échelle mondiale. Les DNM sont des plateformes commerciales illicites mondiales en ligne regroupant plusieurs vendeurs qui commercialisent principalement des drogues illicites. Forme établie de criminalité organisée transnationale, les DNM combinent des réseaux d'anonymisation et des cryptomonnaies avec des technologies de cryptage.

Kraken Market, le plus grand DNM au monde en 2024, est une place de marché en langue russe. Les trois plus grands DNM en langue russe ont traité 1,4 milliard de dollars américains en cryptomonnaie en 2023, soit environ un tiers de plus qu'en 2022. En revanche, l'ensemble de l'écosystème DNM occidental a traité moins de 100 millions de dollars américains en 2023, soit environ un cinquième de moins qu'en 2022.

En Amérique du Nord, en Europe occidentale et en Australie, les drogues achetées sur les DNM sont généralement envoyées par la poste aux clients. En revanche, les DNM en langue russe desservant l'ancienne Union soviétique utilisent des cachettes dans le cadre du système zakladka ou « stash ».

Alors que les livraisons par courrier prennent généralement plusieurs jours, les livraisons clandestines peuvent être effectuées en quelques minutes. Une telle efficacité a conduit les vendeurs du DNM opérant via Tor et Telegram à supplanter les dealers de rue comme principale source de drogues illégales en Russie. Les vendeurs du DNM en langue russe s'approvisionnent également en quantités importantes de précurseurs de drogues synthétiques auprès de fabricants chinois.

Pour plus d'informations sur le rôle des fabricants chinois de précurseurs de drogues dans le commerce international des drogues synthétiques, consultez le dernier rapport de TRM ici.

{{premium-content_chapter-divider}}

Une bourse de cryptomonnaies basée en Russie représentait la quasi-totalité du volume mondial de cryptomonnaies sanctionnées.

Garantex, une bourse de cryptomonnaies basée en Russie sanctionnée par l'OFAC en avril 2022, représentait 82 % des volumes de cryptomonnaies associés à toutes les entités sanctionnées à l'échelle internationale en 2023. Cela inclut les plateformes d'échange de cryptomonnaies ainsi que les personnes physiques soumises aux régimes de sanctions américains et internationaux.

%402x.png)

Au moins une partie de ce volume correspond à des cryptomonnaies envoyées par des acteurs russophones à des fabricants chinois soumis à des sanctions afin d'acheter du matériel militaire et des composants essentiels utilisés par les forces russes en Ukraine. Ce matériel comprend des drones commerciaux, des équipements anti-drones, des optiques thermiques, des circuits intégrés (CI), des modules GPS et des condensateurs au tantale essentiels à la production des systèmes d'armes russes.

Depuis 2021, au moins 85 millions de dollars américains ont été envoyés vers des portefeuilles liés à des entités russes et chinoises impliquées dans la fabrication, le transport et la vente d'équipements militaires et à double usage, ainsi que de composants critiques.

Ce volume, qui devrait augmenter à mesure que de nouvelles entités seront découvertes et attribuées, ne concerne pas uniquement les actifs sanctionnés : il peut également inclure la vente d'autres biens non liés à l'effort de guerre dans le cadre du commerce transfrontalier plus large entre la Russie et la Chine, réglé à l'aide de cryptomonnaies.

{{premium-content_chapter-divider}}

Blockchain intelligence les criminels cryptographiques russophones

En matière de criminalité liée aux cryptomonnaies, les cybercriminels russes et russophones font régulièrement la une des journaux. De Colonial Pipeline à la Convention nationale démocrate, en passant par la British Library et Royal Mail, ils sont responsables de certaines des Rançonlogiciel les plus médiatisées de ces dernières années.

Au-delà des gros titres, l'écosystème cyberrusophone est la force dominante derrière d'autres types de commerce illicite libellé en cryptomonnaie, des DNM aux transactions boursières sanctionnées. Certains acteurs malveillants sont directement impliqués dans l'approvisionnement en équipement militaire des forces russes combattant en Ukraine.

Plusieurs facteurs — historiques, réglementaires et normatifs — peuvent aider à expliquer l'implication apparemment disproportionnée des acteurs russophones dans la cybercriminalité liée aux cryptomonnaies. La chute de l'Union soviétique a laissé une main-d'œuvre russophone hautement qualifiée avec des opportunités économiques légitimes limitées. Cette situation, associée à l'absence de cadres réglementaires et de mécanismes d'application rigoureux dans de nombreux États successeurs, a créé un environnement relativement peu risqué pour la cybercriminalité. Une langue et un contexte communs ont également pu aider les cybercriminels à tisser des liens entre les différents pays de l'ex-Union soviétique et les communautés de la diaspora en Occident, créant ainsi de puissants effets de réseau.

Comme ils sont actifs dans toute l'ancienne Union soviétique (et au-delà) et emploient toute une série de mesures pour échapper à la détection des forces de l'ordre, perturber les criminels russophones est une tâche difficile et fastidieuse. Cependant, blockchain intelligence permettent aux enquêteurs de recueillir des informations importantes sur leur mode opératoire et de rassembler des indices essentiels sur l'emplacement des infrastructures physiques qu'ils utilisent.

Le démantèlement de groupes importants tels que LockBit et Hydra, qui étaient à l'époque les plus grands marchés noirs du monde, démontre la puissance de la coopération internationale en matière d'application de la loi, soutenue par les données de la blockchain. À mesure que le paysage des menaces évolue, TRM Labs continuera d'innover avec ses outils leaders sur le marché afin de créer un système financier plus sûr pour des milliards de personnes.

{{premium-content_chapter-divider}}

Foire aux questions (FAQ)

1. Qu'est-ce que l'écosystème cryptographique illicite russophone ?

L'écosystème cryptographique illicite russophone désigne les cybercriminels qui opèrent ou sont connectés via la langue russe, dans les anciens États soviétiques et la diaspora, et qui sont responsables d'un large éventail de crimes liés à la cryptographie.

2. Quelle est l'importance du rôle des acteurs russophones dans Rançonlogiciel mondial ?

Tout à fait. En 2023, ils ont généré au moins 500 millions de dollars, soit 69 % des recettes cryptographiques Rançonlogiciel, sous l'impulsion de groupes RaaS tels que Lockbit et ALPHV/BlackCat.

3. Qu'est-ce que Rançonlogiciel service (RaaS) ?

Le RaaS est un modèle dans lequel Rançonlogiciel concèdent sous licence leurs outils à des affiliés, ce qui permet une distribution plus large. Ce modèle accélère les cycles d'attaque et génère des profits plus élevés.

4. Quels marchés du darknet sont mentionnés dans le rapport ?

Kraken Market est actuellement le plus grand DNM en langue russe. En 2023, les trois principaux DNM russophones ont traité 1,4 milliard de dollars américains en cryptomonnaies, dépassant de loin les marchés occidentaux.

5. En quoi les DNM russes illicites diffèrent-ils des DNM occidentaux ?

Les DNM russes utilisent le système zakladka (boîte morte) au lieu de la livraison postale, ce qui permet une distribution locale quasi instantanée des drogues et réduit les risques opérationnels.

6. Qu'est-ce que Garantex et pourquoi est-ce important ?

Garantex est une plateforme d'échange de cryptomonnaies basée en Russie et sanctionnée par l'OFAC. Elle a traité 82 % de toutes les cryptomonnaies mondiales liées à des entités sanctionnées en 2023.

7. Comment la cryptomonnaie est-elle utilisée dans les marchés publics militaires ?

Des acteurs russophones ont utilisé des cryptomonnaies pour acheter des équipements militaires, notamment des drones, des optiques thermiques et des circuits intégrés, auprès de fabricants chinois, contribuant ainsi à l'effort de guerre en Ukraine.

8. Comment TRM aide-t-il à étudier cet écosystème ?

TRM fournit blockchain intelligence qui permettent de tracer les transactions cryptographiques, de détecter les réseaux illicites et d'aider les forces de l'ordre à perturber les opérations cybercriminelles.

9. Pourquoi les acteurs russophones sont-ils si présents dans la criminalité liée aux cryptomonnaies ?

Parmi les facteurs qui contribuent à cette situation, on peut citer l'instabilité économique post-soviétique, la faiblesse des mesures coercitives dans certaines juridictions et l'existence de réseaux transfrontaliers solides partageant une langue et une expertise communes.

10. Les forces de l'ordre ont-elles fait des progrès dans la lutte contre ces acteurs ?

Oui. Les efforts internationaux conjoints ont permis de démanteler des groupes importants tels que Hydra et Lockbit, l'analyse de la blockchain par TRM ayant joué un rôle clé dans l'attribution et le soutien opérationnel.

{{premium-content_chapter-divider}}

A propos de TRM Labs

TRM Labs fournit Analyse Blockchain pour aider les forces de l'ordre et les agences de sécurité nationale, les institutions financières et les entreprises de cryptomonnaie à détecter, enquêter et perturber les fraudes et les crimes financiers liés à la cryptomonnaie. blockchain intelligence de TRM comprend des solutions permettant de tracer la source et la destination des fonds, d'identifier les activités illicites, de monter des dossiers et de dresser un tableau opérationnel des menaces. TRM bénéficie de la confiance des principales agences et entreprises du monde entier qui s'appuient sur TRM pour créer un écosystème cryptographique plus sûr et plus sécurisé.

TRM est basé à San Francisco, CA, et recrute dans les domaines de l'ingénierie, du produit, des ventes et de la science des données. Pour en savoir plus, visitez le site www.trmlabs.com.